内容介绍

《android安全技术揭秘与防范》从分析Android系统的运行原理、框架和主要模块入手,着重分析了Android系统存在的安全技术问题,以及这些技术在移动设备上产生的安全问题,帮助读者了解如何静态分析Android软件,如何动态调试Android软件,如何开发出安全的App,如何使自己的系统不被盗版,以及Android漏洞、逆向工程和反汇编等核心技术。《Android安全技术揭秘与防范》几乎每一个部分,都结合实际例子,一步步讲解,可以使读者了解App安全的问题,给开发者一些防范技术,是一本特别实用的Android安全指南。移动设备开发者、安全研究人员、Android应用程序开发者和负责评估Android安全性的技术人员都可以在本书中找到必要的指导。

章节目录

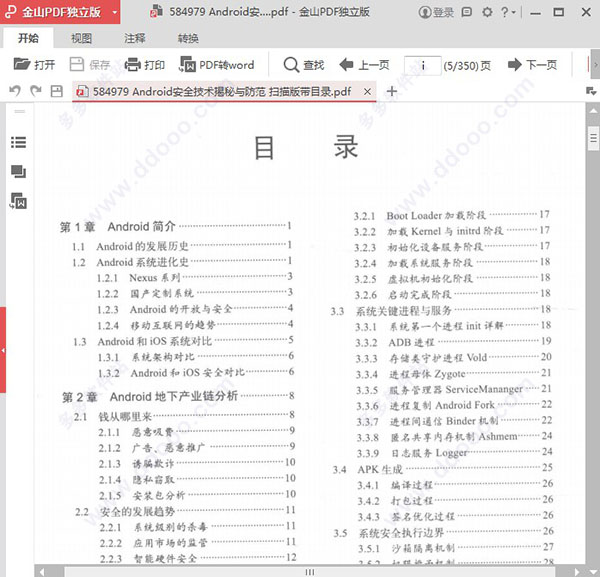

第1章 Android简介11.1 Android的发展历史11.2 Android系统进化史11.2.1 Nexus系列31.2.2 国产定制系统31.2.3 Android的开放与安全41.2.4 移动互联网的趋势41.3 Android和iOS系统对比51.3.1 系统架构对比61.3.2 Android和iOS安全对比6第2章 Android地下产业链分析82.1 钱从哪里来82.1.1 恶意吸费92.1.2 广告、恶意推广92.1.3 诱骗欺诈102.1.4 隐私窃取102.1.5 安装包分析102.2 安全的发展趋势112.2.1 系统级别的杀毒112.2.2 应用市场的监管112.2.3 智能硬件安全12第3章 理解Android系统133.1 Android系统的层级架构133.1.1 应用层143.1.2 框架层143.1.3 核心库与运行环境层143.1.4 Linux内核层153.1.5 Android系统的分区结构153.2 启动过程163.2.1 Boot Loader加载阶段173.2.2 加载Kernel与initrd阶段173.2.3 初始化设备服务阶段173.2.4 加载系统服务阶段183.2.5 虚拟机初始化阶段183.2.6 启动完成阶段183.3 系统关键进程与服务183.3.1 系统第一个进程init详解183.3.2 ADB进程193.3.3 存储类守护进程Vold203.3.4 进程母体Zygote213.3.5 服务管理器ServiceMananger213.3.6 进程复制Android Fork223.3.7 进程间通信Binder机制223.3.8 匿名共享内存机制Ashmem243.3.9 日志服务Logger243.4 APK生成253.4.1 编译过程263.4.2 打包过程263.4.3 签名优化过程263.5 系统安全执行边界263.5.1 沙箱隔离机制273.5.2 权限授予机制283.5.3 数字签名机制313.6 系统的安全结构343.6.1 Android应用程序安全343.6.2 主要的应用组件343.6.3 四大组件模型363.6.4 Android框架层373.6.5 Dalvik虚拟机383.7 Android 5.0(Lollipop)的安全架构383.7.1 加强型内核SEAndroid393.7.2 安全的锁屏393.7.3 充分的加密403.7.4 Android5.0安全总结40第4章 Root你的设备414.1 获取Root权限原理414.1.1 su源码分析424.1.2 Root后手机对比434.1.3 Root思路434.1.4 Root漏洞444.1.5 已经发现的Root漏洞464.1.6 SuperUser分析464.1.7 Root安全484.2 Root的分类484.2.1 临时Root484.2.2 永久Root504.2.3 删除Root524.2.4 免Root524.3 Root之后524.3.1 静默安装534.3.2 删除预装584.3.3 键盘监控604.3.4 短信拦截与静默发送644.3.5 电话监控66第5章 APK静态分析695.1 什么是静态分析695.2 常用分析利器695.2.1 资源逆向工具AXMLPrinter 2705.2.2 查看源码工具dex2jar、jd-GUI705.2.3 APK逆向工具APKTool715.2.4 Android逆向助手715.2.5 反汇编工具IDA PRO725.2.6 超级编辑器UltraEdit735.3 认识APK文件735.3.1 App的种类735.3.2 反编译前结构755.3.3 反编译后结构765.4 分析DEX文件785.4.1 认识DEX795.4.2 虚拟机指令Smali简介795.4.3 Smali与Java对比795.4.4 Smali语法基础815.4.5 常用的Smali 注入代码825.5 分析SO文件835.5.1 NDK开发流程845.5.2 开始反汇编875.5.3 尝试修改SO文件逻辑905.6 收集信息定位关键代码925.6.1 AndroidManifest.xml突破925.6.2 特殊关键字突破945.6.3 资源索引突破945.7 开始篡改代码955.7.1 尝试篡改逻辑965.7.2 广告植入与去除975.7.3 收费限制破解1015.7.4 应用程序汉化1025.7.5 篡改逻辑小结103第6章 ARM汇编速成1046.1 抽象层次1046.1.1 计算机体系结构1046.1.2 常见嵌入式处理器1056.1.3 Android支持处理器情况1066.2 逆向工程1076.2.1 计算机层级1076.2.2 汇编语言1086.2.3 反汇编的理解1116.2.4 ARM汇编语言模块的结构1116.2.5 简单的ARM程序1116.3 ARM体系结构1136.3.1 ARM微处理器的工作状态1136.3.2 ARM体系结构的存储器格式1136.3.3 指令长度及数据类型1146.3.4 处理器模式1146.3.5 ARM状态下寄存器组织1146.3.6 Thumb状态下的寄存器组织1166.4 ARM微处理器的指令集概述1176.4.1 ARM指令的助记符1186.4.2 程序状态寄存器1186.4.3 指令的条件域1206.4.4 ARM指令的寻址方式1216.5 Thumb指令及应用1236.5.1 Thumb指令集特点1246.5.2 ARM与Thumb状态切换1246.5.3 Thumb指令集格式1256.5.4 Thmub指令的十六进制值计算1266.6 快速识别ARM汇编中的C/C++逻辑1276.6.1 识别if-else判断逻辑1276.6.2 识别while-do循环逻辑1296.6.3 识别for循环逻辑1306.6.4 识别switch-case分支逻辑132第7章 APK动态分析1357.1 应用体系架构1357.1.1 代码安全分析1357.1.2 组件安全分析1367.1.3 存储安全分析1367.1.4 通信安全分析1367.2 DDMS调试1377.2.1 使用Log进行逻辑跟踪1387.2.2 不安全的本地存储1407.2.3 使用TraceView进行方法跟踪1417.3 网络抓包1457.3.1 抓包工具Fiddler简介1457.3.2 抓包的原理1457.3.3 如何在Android上进行抓包1467.3.4 设置断点修改请求1487.4 使用AndBug断点调试1507.4.1 配置AndBug环境1507.4.2 AndBug常用命令1527.4.3 AndBug调试步骤1527.4.4 开始断点调试1537.5 使用IDA Pro进行动态调试1587.5.1 使用IDA动态调试原生库so1587.5.2 使用IDA动态调试dex1627.6 调试WebViewApp1647.6.1 Chrome插件调试1647.6.2 WebView已知漏洞1657.6.3 HTML安全1667.6.4 网络钓鱼1667.6.5 SQL注入攻击167第8章 动态注入技术1698.1 什么是Hook技术1698.1.1 Hook原理1708.1.2 Hook的种类1738.1.3 Hook的危害1748.2 常用的Hook工具1748.2.1 Xposed框架1748.2.2 CydiaSubstrate框架1768.2.3 ADBI/DDI框架1778.3 HookAndroid应用1788.3.1 尝试Hook系统API1798.3.2 Hook指定应用注入广告1818.3.3 App登录劫持1848.4 Hook原生应用程序1888.4.1 CydiaSubstrate框架针对Native层Hook的支持1888.4.2 通过JNI改变系统颜色1908.4.3 Hook后替换指定应用中的原生方法1938.4.4 使用Hook进行广告拦截1968.5 Hook检测/修复1988.5.1 Hook检测198

使用说明

1、下载并解压,得出pdf文件2、如果打不开本文件,请务必下载pdf阅读器

3、安装后,在打开解压得出的pdf文件

4、双击进行阅读>

下载仅供下载体验和测试学习,不得商用和正当使用。

下载体验