功能特色

1、自动清除所有版本“冰河”:每次启动时自动检测系统是否已经被安装了“冰河”被控端程序,如果是则提示用户并在用户确认后自动清除所有版本的“冰河”被控端程序。

2、保存“冰河”配置信息:

在清除“冰河”被控端程序前会向用户显示已经被安装的“冰河”配置信息,自动清除后配置信息保存在当前目录的“清除日志.txt”文件中。

3、模拟“冰河”被控端:

启动“冰河”陷阱后,程序会完全模拟真正的“冰河”被控端程序对监控端的命令进行响应,使监控端产生仍在正常监控的错觉,同时完全记录监控端的IP地址、命令、命令参数等相关信息。

4、向入侵者发送信息:

在入侵者尚未退出“冰河”监控端程序之前,用户可以通过“冰河信使”功能与入侵者对话。

5、允许配置被控端信息:

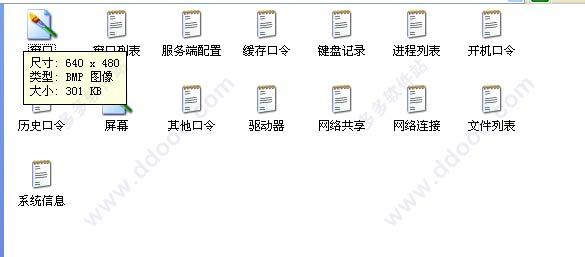

通过修改DAT目录下的文件,用户可以定义自己的“系统信息”、“进程列表”、“屏幕图像”甚至虚拟的文件系统等信息。生成虚拟的文件系统需要借助“冰河陷阱”所在目录下的“文件列表生成器”,使用方法见“文件列表生成器”操作示例部分。

6、保存远程上传的文件:

所有由远程监控端上传的文件,保存在UPLOAD目录下供用户分析。

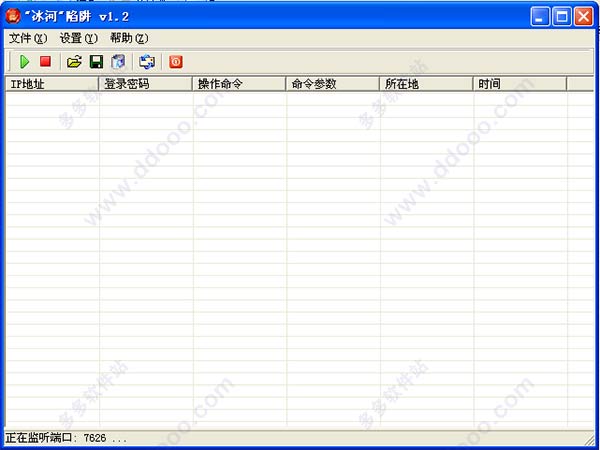

使用教程

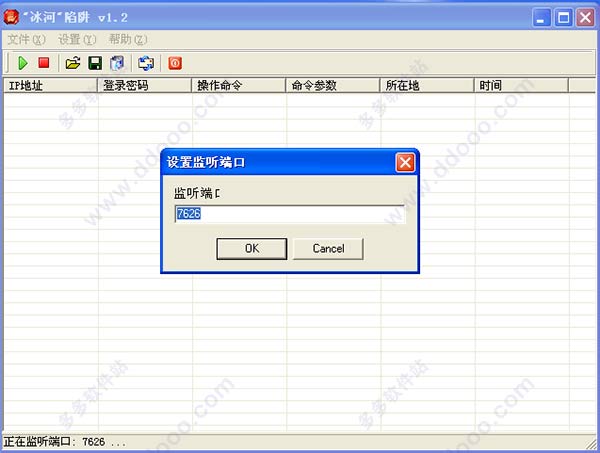

1、启动“冰河陷阱”;2、默认监听端口为7626,可以通过菜单项“设置->设置监听端口”进行更改;

3、将“冰河陷阱”最小化,当有人通过“冰河”客户端进行入侵时可以在系统通知栏看到闪烁的警告图标;

4、双击图标打开“冰河陷阱”主界面,可以查看入侵者的详细操作过程;

5、在主界面中中选择一条入侵记录,点击工具栏中的“冰河信使”按钮,可以向监控端发送信息,监控端回应的信息依然会以入侵记录方式显示在主界面。

冰河陷阱文档说明

冰河陷阱.exe - “冰河陷阱”主程序;文件列表生成器.exe - 用于生成虚拟的文件列表,并默认保存到DAT目录下的“文件列表.txt”。当远程通过“冰河”客户端进行监控时,“冰河陷阱”将从“文件列表.txt”中检索文件信息;

使用说明.txt - 本说明文档;

wry.dll - “追捕”数据库,用于查询入侵者IP地址对应的地理位置;

DAT目录 - 存放用户定制的数据文件,各文件作用如下:

系统信息.txt - 当监控端查看系统信息时,“冰河陷阱”自动发送该文件;

开机口令.txt - 当监控端查看开机口令时,“冰河陷阱”自动发送该文件;

缓存口令.txt - 当监控端查看缓存口令时,“冰河陷阱”自动发送该文件;

其他口令.txt - 当监控端查看其他口令时,“冰河陷阱”自动发送该文件;

历史口令.txt - 当监控端查看历史口令时,“冰河陷阱”自动发送该文件;

键盘记录.txt - 当监控端查看键盘记录时,“冰河陷阱”自动发送该文件;

屏幕.bmp - 当监控端查看当前屏幕图像时,“冰河陷阱”自动发送该图片;

窗口.bmp - 当监控端查看当前窗口图像时,“冰河陷阱”自动发送该图片;

进程列表.txt - 当监控端查看当前进程列表时,“冰河陷阱”自动发送该文件;

窗口列表.txt - 当监控端查看当前窗口列表时,“冰河陷阱”自动发送该文件;

网络共享.txt - 当监控端查看当前网络共享时,“冰河陷阱”自动发送该文件;

网络连接.txt - 当监控端查看当前网络连接时,“冰河陷阱”自动发送该文件;

服务端配置.txt - 当监控端查看当前服务端配置时,“冰河陷阱”自动发送该文件;

驱动器.txt - 当监控端点击“文件管理器”中的被控端主机查询驱动器信息时,“冰河陷阱”自动发送该文件;

文件列表.txt - 当监控端点击“文件管理器”中的驱动器或目录时,“冰河陷阱”自动从该文件中检索信息,并发送相应的目录及文件信息。需要借助“冰河陷阱”所在目录下的“文件列表生成器”来定制该文件,详见“文件列表生成器”操作示例部分。

更新日志

冰河陷阱 1.2更新:1、新增“信使”功能,可以向入侵者发送信息;

2、新增“载入记录”功能,便于查看历史入侵记录;

3、退出时自动保存设置,并允许将“冰河陷阱”的启动方式设置为“随系统启动”;

4、修正了处理“非法命令”时命令参数显示为乱码的BUG。>

下载仅供下载体验和测试学习,不得商用和正当使用。

下载体验