ps:知识兔分享的是wireshark绿色版,已便携版制作,下载直接安装即可使用,并且软件界面全部都是中文,在很大程度上满足了用户的使用需求,有需要的朋友欢迎下载体验。

wireshark绿色版安装教程:

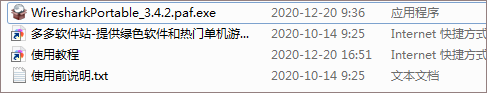

1、在知识兔下载解压,得到wireshark绿色便携版安装包;

2、双击“WiresharkPortable_3.4.2.paf.exe”开始安装,选择中文语言;

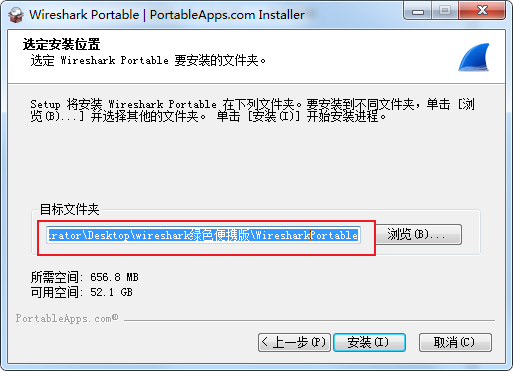

3、默认安装目录【C:\Users\Administrator\Desktop\wireshark绿色便携版\WiresharkPortable】,依提示继续安装;

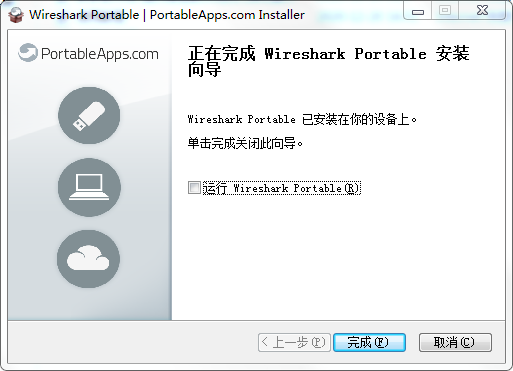

4、安装完成后,将会显示便携版已安装完成;

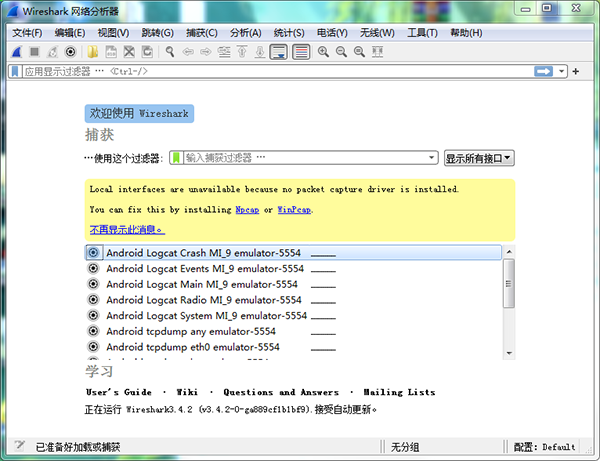

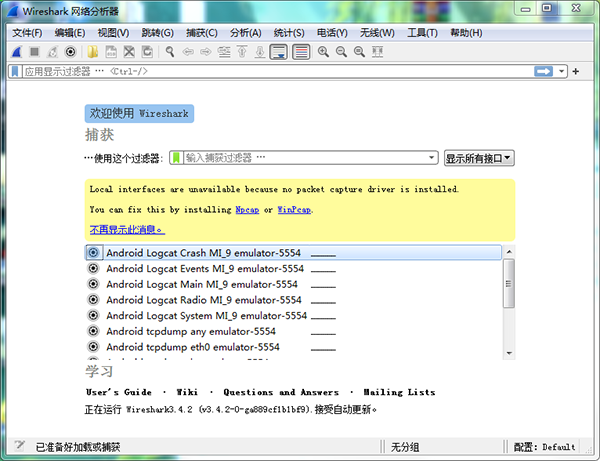

5、打开软件,如下图所示;

wireshark怎么抓包?

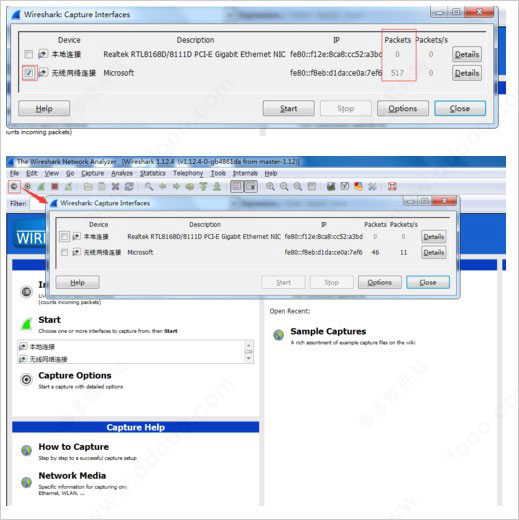

1、打开软件之后,点击抓取网络接口卡选择按钮,选择需要抓取的网卡接口;如果不确定是那个网络接口,则可以看packes项数据变化最多接口,选中它然后点击"start"开始抓包;

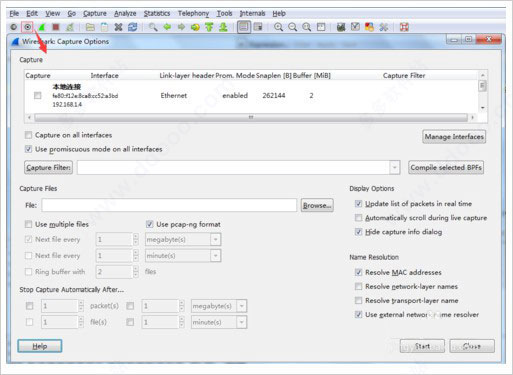

3、如果需要进行特别的配置,则需要先进行抓包钱的配置操作,点击途中的配置操作按钮,进入到抓包配置操作界面,进行相应配置;配置完成后点击“start”开始抓包;

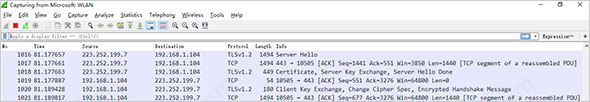

4、wireshark启动后,wireshark处于抓包状态中;

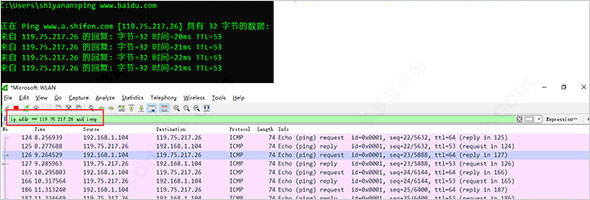

5、执行需要抓包的操作,如ping www.baidu.com;

6、操作完成后相关数据包就抓取到了。为避免其他无用的数据包影响分析,可以通过在过滤栏设置过滤条件进行数据包列表过滤,获取结果如下。说明:ip.addr == 119.75.217.26 and icmp 表示只显示ICPM协议且源主机IP或者目的主机IP为119.75.217.26的数据包;

7、如果没有抓取到想要的数据包,则点击重新抓取按钮即可;或者抓取到个人需要的数据包之后,可以点击红色的停止按钮即可;

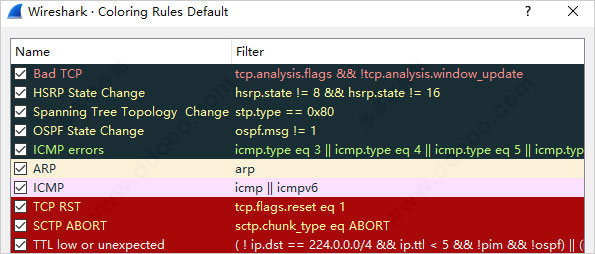

8、数据包列表区中不同的协议使用了不同的颜色区分。协议颜色标识定位在菜单栏视图 --> 着色规则,如下所示。

软件特色

1、适用于UNIX和Windows。2、从网络接口捕获实时数据包数据。

3、打开包含使用tcpdump / WinDump,Wireshark和许多其他数据包捕获程序捕获的数据包数据的文件。

4、从包含十六进制数据包数据转储的文本文件导入数据包。

5、显示包含非常详细协议信息的数据包。

6、保存捕获的数据包数据。

7、以多种捕获文件格式导出部分或全部数据包。

8、根据许多标准过滤数据包。

9、按许多标准搜索数据包。

10、根据过滤器对数据包显示进行着色。

11、创建各种统计数据。

功能介绍

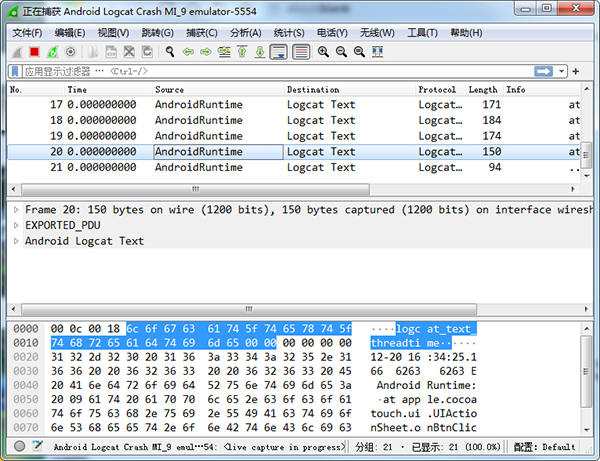

1、深入检查数百种协议,一直在增加2、实时捕获和离线分析

3、标准三窗格数据包浏览器

4、多平台:在Windows,Linux,macOS,Solaris,FreeBSD,NetBSD和许多其他操作系统上运行

5、捕获的网络数据可以通过GUI或TTY模式的TShark实用程序进行浏览

6、业界最强大的显示过滤器

7、丰富的VoIP分析

8、读取/写入许多不同的捕获文件格式:tcpdump(libpcap),Pcap NG,Catapult DCT2000,Cisco Secure IDS iplog,Microsoft Network Monitor,Network GeneralSniffer(压缩和未压缩),Sniffer Pro和NetXray,Network Instruments Observer ,NetScreen监听,Novell LANalyzer,RADCOM WAN / LAN分析器,Shomiti / Finisar Surveyor,Tektronix K12xx,Visual Networks Visual UpTime,WildPackets EtherPeek / TokenPeek / AiroPeek等

9、使用gzip压缩的捕获文件可以即时解压缩

10、可以从以太网,IEEE 802.11,PPP / HDLC,ATM,蓝牙,USB,令牌环,帧中继,FDDI等读取实时数据(取决于您的平台)

11、对许多协议的解密支持,包括IPsec,ISAKMP,Kerberos,SNMPv3,SSL / TLS,WEP和WPA / WPA2

12、可以将着色规则应用于数据包列表,以进行快速,直观的分析

13、输出可以导出为XML,PostScript,CSV或纯文本

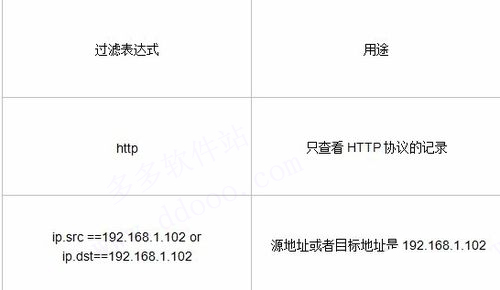

过滤规则

表达式规则1、协议过滤

比如TCP,只显示TCP协议。

2、IP 过滤

比如 ip.src ==192.168.1.102 显示源地址为192.168.1.102,

ip.dst==192.168.1.102, 目标地址为192.168.1.102

3、端口过滤

tcp.port ==80, 端口为80的

tcp.srcport == 80, 只显示TCP协议的愿端口为80的。

4、Http模式过滤

http.request.method=="GET", 只显示HTTP GET方法的。

5、逻辑运算符为 AND/ OR

常用的过滤表达式

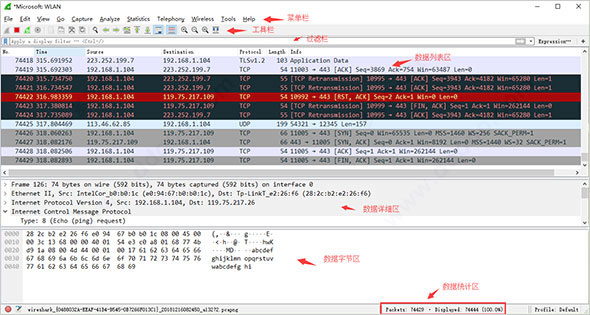

封包列表(Packet List Pane)

封包列表的面板中显示,编号,时间戳,源地址,目标地址,协议,长度,以及封包信息。 你可以看到不同的协议用了不同的颜色显示。

你也可以修改这些显示颜色的规则, View ->Coloring Rules.

例子:

ip.src eq 192.168.1.107 or ip.dst eq 192.168.1.107

或者

ip.addr eq 192.168.1.107 // 都能显示来源IP和目标IP

Linux上运行的wireshark图形窗口截图示例,其他过虑规则操作类似,不再截图。

ip.src eq 10.175.168.182

提示: 在Filter编辑框中,收入过虑规则时,如果语法有误,框会显红色,如正确,会是绿色。

过滤端口

了解了上面的Wireshark过滤规则之后,接下来知识兔小编给大家讲解的就是过滤端口,其实这个过滤端口的含义还是比较容易理解的,那么有不懂的用户可以参考下面知识兔小编给大家分享的内容,让你能够清楚它的整个使用流程。

例子:

tcp.port eq 80 // 不管端口是来源的还是目标的都显示

tcp.port == 80

tcp.port eq 2722

tcp.port eq 80 or udp.port eq 80

tcp.dstport == 80 // 只显tcp协议的目标端口80

tcp.srcport == 80 // 只显tcp协议的来源端口80

udp.port eq 15000

那么过滤端口范围:

tcp.port >= 1 and tcp.port <= 80

更新日志

v3.6.1版本Bug修复

wnpa-sec-2021-17 RTMPT 解剖器无限循环。

wnpa-sec-2021-18 BitTorrent DHT 剖析器无限循环。

wnpa-sec-2021-19 pcapng 文件解析器崩溃。

wnpa-sec-2021-20 RFC 7468 文件解析器无限循环。

wnpa-sec-2021-21 Sysdig 事件解析器崩溃。

wnpa-sec-2021-22 Kafka 解剖器无限循环。

以下错误已得到修复:

在十六进制转储问题15562 中允许亚秒时间戳。

GRPC:如果 GRPC 消息正文长度为 0问题 17675 ,则会显示一个不必要的空 Protobuf 树项。

无法在没有 Rosetta 2 Issue 17757 的M1 MacBook Air Monterey 上安装“ChmodBPF.pkg”或“将 Wireshark 添加到系统路径.pkg” 。

TECMP:LIN 有效负载被 1 个字节截断,问题 17760。

如果将 BASE_CUSTOM 类型的 64 位字段用作列问题 17762 , Wireshark 会崩溃。

命令行选项“-o console.log.level”导致 wireshark 和 tshark 在启动时退出问题 17763。

设置 WIRESHARK_LOG_LEVEL=debug 会中断接口捕获问题 17764。

没有 tshark问题 17766无法构建。

IEEE 802.11 动作帧没有得到解析,并且总是被视为格式错误的问题 17767。

IEC 60870-5-101 链接地址字段为 1 个字节,但应具有 0,1 或 2 个字节的可配置长度,第 17775 版。

dfilter: 'tcp.port not in {1}' 使 Wireshark问题 17785崩溃。>

下载仅供下载体验和测试学习,不得商用和正当使用。

下载体验